⚠️ Fail2Ban ist ein leistungsstarkes Tool zur Absicherung deines Servers gegen 👤 Brute-Force-Angriffe und unbefugte Login-Versuche.

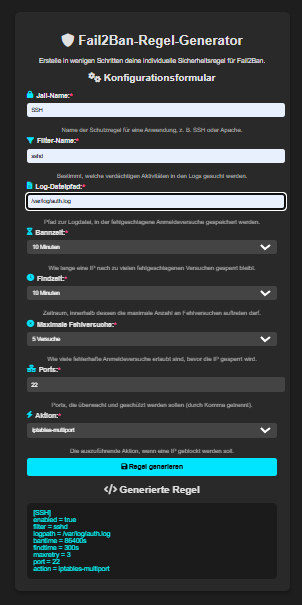

Mit unserem 🤖 Fail2Ban-Regel-Generator kannst du in wenigen Schritten maßgeschneiderte Regeln für dein System erstellen – ganz ohne mühsame manuelle Konfiguration!

❓ Was ist Fail2Ban?

🔍 Fail2Ban analysiert Logdateien auf fehlgeschlagene Anmeldeversuche oder andere verdächtige Aktivitäten.

Erkennt es zu viele fehlerhafte Versuche, blockiert es die entsprechende IP automatisch für eine festgelegte Zeit – und verhindert so weitere Angriffe.

✅ Vorteile von Fail2Ban:

- 🔒 Automatischer Schutz: Blockiert schädliche IPs automatisch.

- 🎚️ Flexibel einstellbar: Konfiguriere Sperrzeiten, Fehlversuche und vieles mehr.

- 🖥️ Unterstützt verschiedene Dienste: SSH, Apache, Nginx, FTP und viele andere.

🛠️ So funktioniert der Generator

✨ Unser Fail2Ban-Regel-Generator erstellt dir in wenigen Sekunden eine angepasste Konfigurationsdatei.

Du musst lediglich die gewünschten Einstellungen wählen – und schon erhältst du den passenden Code!

⚙️ Wichtige Einstellungen:

- 🔐 Jail-Name: Gibt an, welche Anwendung geschützt wird (z. B. SSH, Apache).

- 📄 Log-Dateipfad: Die Datei, in der fehlgeschlagene Anmeldeversuche gespeichert werden.

- ⏳ Bannzeit: Wie lange eine IP-Adresse blockiert wird.

- ⏲️ Findzeit: Innerhalb welchen Zeitraums wie viele fehlgeschlagene Versuche erlaubt sind.

- ❌ Maximale Fehlversuche: Anzahl der erlaubten Versuche vor einer Sperre.

- 🌐 Ports: Bestimme, welche Ports geschützt werden sollen.

- 🛡️ Aktion: Welche Firewall-Regeln angewendet werden (z. B. iptables, ipset).

📝 Beispiel für eine generierte Konfiguration

💻 Nach dem Ausfüllen des Generators könnte eine Beispielkonfiguration wie folgt aussehen:

[sshd] enabled = true filter = sshd logpath = /var/log/auth.log bantime = 600s findtime = 600s maxretry = 5 port = 22 action = iptables-multiport

🛡️ Diese Konfiguration schützt den SSH-Dienst, indem sie nach fünf fehlgeschlagenen Anmeldeversuchen innerhalb von zehn Minuten eine IP für zehn Minuten sperrt.

⬇️ Hol dir deine eigene Fail2Ban-Regel!

🛠️ Nutze jetzt den Fail2Ban-Regel-Generator, um deine Server-Sicherheit mit maßgeschneiderten Schutzmechanismen zu erhöhen.

Generiere deine Regel, kopiere sie in die Jail-Konfiguration von Fail2Ban und aktiviere sie mit folgendem Befehl:

sudo systemctl restart fail2ban

✅ Fertig! Dein Server ist jetzt besser gegen Angriffe geschützt. 🚀

Ein Fail2Ban-Regel-Generator! Das ist ja eine Offenbarung. Ich habe mich immer vor der manuellen Konfiguration gescheut, aber das Tool macht es so einfach, meinen Server zu härten. Absolut genial, Daniel!

Sehr nützliches Tool, um Brute-Force-Angriffe abzuwehren. Die Möglichkeit, Bannzeit und Fehlversuche einfach einzustellen, ist super. Das ist ein wichtiger Schritt für jede Server-Sicherheit.

Das macht die Fail2Ban-Einrichtung so viel schneller und fehlerfreier. Ein echtes Muss für jeden Serverbetreiber, der sich nicht mit ständigen Login-Versuchen herumschlagen will.

Dieses Tool ist ein Segen für die Cybersecurity-Community. Automatische Schutzmechanismen sind der Schlüssel zu einem sicheren System. Vielen Dank für dieses Open-Source-Projekt!

Perfekt für alle, die ihre Linux-Server effektiv vor Angriffen schützen wollen. Die Übersichtlichkeit des Generators ist beeindruckend. Super Arbeit!